Андрей Чуян — DevOps-инженер и автор образовательных курсов¶

Помогаю компаниям автоматизировать инфраструктуру и выстраивать DevOps-процессы.

🎯 Специализация: Kubernetes, кластеризация, мониторинг, CI/CD, Infrastructure as Code

🔍 Быстрая навигация: Услуги • Достижения • Кейсы • Навыки • Контакты

🎯 Мои услуги¶

| Услуга | Описание | Результат |

|---|---|---|

| 📊 Мониторинг | Настройка Prometheus, Grafana, Loki, OpenTelemetry | Сокращение времени диагностики в 10+ раз |

| 🤖 Автоматизация | Внедрение Ansible, Terraform, Puppet | Экономия 10+ часов/месяц |

| 🚀 CI/CD | Пайплайны GitLab/GitHub Actions, деплой в Kubernetes | Деплой за 5 минут вместо часов |

| 🔒 Безопасность | Аудит, hardening, автоматизация защиты | 100% унификация security baseline |

| 🎓 Обучение | Менторинг команд, практические курсы | Повышение квалификации DevOps-инженеров |

🏆 Основные достижения¶

Создание IT-сообществ и образовательных проектов¶

Debug Skills — образовательное сообщество фуллстек-разработчиков¶

Debug Camp — перезагрузочный кемп для IT-специалистов с нетворкингом и практиками¶

IT-волна — личный телеграмм-канал¶

Автоматизация и централизованное управление¶

Развертывание Ansible-Pull, Puppet и Windows GPO

Задача

Компания управляла распределённой инфраструктурой (серверы за NAT, удалённые узлы, рабочие станции), теряя до 10+ часов в месяц на:

- Поиск узлов с устаревшими конфигурациями

- Ручную синхронизацию недоступных серверов

- Устранение конфигурационного дрейфа

Классическая push-модель Ansible не работала из-за нестабильных сетей и изолированных зон.

Решение

Внедрил pull-модель автоматизации с CI/CD конвейером:

- Перевёл инфраструктуру на ansible-pull — узлы сами загружают конфигурацию из Git

- Настроил GitLab CI/CD с автоматическим тестированием (ansible-lint, синтаксис-проверка)

- Создал трёхэтапный пайплайн: check → test → deploy в ветку release

- Организовал динамическое назначение ролей через custom facts

- Автоматизировал развёртывание через cron с рандомизацией (распределение нагрузки)

Результат

- ⏱️ Время синхронизации снизилось с 2+ часов до 10-15 минут автоматически

- 🎯 100% покрытие узлов актуальной конфигурацией (включая недоступные)

- 🔄 Конфигурационный дрейф устранён полностью благодаря автоматическим обновлениям 2 раза/час

- 🚀 Масштабируемость: добавление новых узлов без нагрузки на центральный сервер

- ✅ 0 ошибок в production благодаря тестированию в Docker-контейнере перед релизом

Комплексный мониторинг¶

Стек OpenTelemetry, Loki, Tempo, Prometheus и Grafana

Задача

Компания управляла распределённой инфраструктурой с большим числом серверов и проектной зоной для экспериментов. Простые Prometheus-агенты создавали критические проблемы:

- Отсутствие сквозной корреляции между метриками, логами и трассировками

- Невозможность быстро найти root cause инцидентов в микросервисной архитектуре

- Разрозненные инструменты мониторинга — путаница в многочисленных сервисах

- Отсутствие единой точки управления телеметрией

- Диагностика проблем занимала часы ручного поиска по разным системам

Классический подход с отдельными агентами для каждого типа данных не масштабировался и усложнял troubleshooting.

Решение

Внедрил полнофункциональную observability-платформу на базе OpenTelemetry:

Архитектура сбора:

- Развернул двухуровневую систему коллекторов: универсальные агенты на всех хостах + специализированные агенты приложений

- Настроил централизованный Gateway для маршрутизации метрик, логов и трейсов

- Автоматизировал развёртывание коллекторов через Ansible с конфигурацией в контейнерах

Стек хранения и визуализации:

- Интегрировал open-source бэкенды: Prometheus (метрики), Loki (логи), Tempo (трассировки)

- Создал единые дашборды в Grafana с корреляцией данных через trace_id

- Настроил Alertmanager для проактивных уведомлений о проблемах

Парсинг и обогащение:

- Реализовал автоматический парсинг логов (fail2ban, auth.log, Docker-логи) с извлечением атрибутов

- Добавил кастомные лейблы (node, service_name, environment) для гибкой фильтрации

- Внедрил батчинг и очереди retry для надёжной доставки телеметрии

Результат

- 🔍 Время диагностики сократилось в 10+ раз — от логов к трейсам одним кликом через trace_id

- 🎯 100% видимость инфраструктуры: метрики, логи и трассировки в едином интерфейсе

- ⚡️ Проактивное обнаружение инцидентов раньше пользователей благодаря алертам

- 🔄 Масштабируемость: единый протокол для любой телеметрии без доработки клиентов

- 🛡️ Упрощение troubleshooting: полная картина запроса через все микросервисы

- 🚀 DevOps-культура observability: команда перешла от реактивного тушения пожаров к data-driven решениям

Система мониторинга трафика и кастомные экспортёры Prometheus¶

*Разработка custom Prometheus Exporter | Анализ трафика | Python + Ansible*

*Задача*

Организация столкнулась с постоянными утечками трафика при отсутствии инструментов диагностики:

- Неизвестный источник расходовал критический объём VPN-трафика

- Большое количество неуправляемых коммутаторов в одном broadcast-домене

- Отсутствие карты сети и централизованного мониторинга

- Устаревшее оборудование без поддержки SNMP/NetFlow

- Ручной поиск проблемных узлов занимал часы без гарантии результата

Классические инструменты мониторинга не применимы из-за устаревшей инфраструктуры.

*Решение*

Разработал систему многоуровневого мониторинга с пользовательскими экспортерами:

*1. Speedtest Exporter (Python + Flask)*

- Создал экспортер для мониторинга скорости интернета в разных точках сети

- Метрики: download/upload speed, ping latency с экспортом в Prometheus

- Кеширование результатов (60 сек) для снижения нагрузки

*2. Traffic Analyzer (Scapy + Threading)*

- Разработал анализатор с пакетным снифингом и статистикой по IP

- Раздельный учёт broadcast и unicast трафика

- Ротация логов (5 MB × 3 файла) с топ-10 активных хостов каждые 5 минут

*3. Автоматизация развертывания*

- Ansible-плейбук для установки зависимостей и создания systemd-служб

- Виртуальные окружения Python изолированы на каждом узле

- Orange Pi как бюджетные (<$30) точки мониторинга

*4. Визуализация и алертинг*

- Grafana-дашборды для корреляции падения скорости с пиками трафика

- Alertmanager с оповещениями в Telegram при аномалиях

*5. Инструментарий расследования*

- Скрипт автоматической идентификации узла (nmap + geolocation + reverse DNS)

- Определение ОС, открытых портов, MAC-адресов подозрительных хостов

*Результат*

- 🎯 *Источник утечки найден*: смарт-телевизор с постоянным стримингом через VPN

- 📉 *Время диагностики*: с нескольких дней ручного поиска до *15-20 минут* автоматического анализа

- 🔍 *100% покрытие* критических сегментов сети мониторингом

- ⚡️ *Real-time алерты* при падении скорости ниже порога (< 10 Мбит/с)

- 💰 *Бюджетное решение*: Orange Pi ($25-30) вместо дорогих аппаратных анализаторов

- 🔄 *Масштабируемость*: простое добавление новых точек мониторинга через Ansible (< 5 минут)

- 📊 *Исторические данные* в Prometheus с retention 15 дней для анализа трендов

Разработка ботов и микросервисов¶

Telegram-боты, FastAPI-приложения, микросервисная архитектура

🤖 Мои боты

Усиление информационной безопасности¶

📂 Кейс: Автоматизация Security Hardening инфраструктуры

Ansible Role Development | Infrastructure as Code | Security Automation

### Задача

При масштабировании инфраструктуры организация столкнулась с проблемами безопасности:

- Ручная настройка безопасности каждого сервера занимала 2-3 часа

- Отсутствие единых стандартов защиты между серверами

- Разнородные конфигурации SSH, firewall и Fail2Ban

- Риск человеческой ошибки при настройке критичных параметров

- Отсутствие версионирования и документации security-конфигураций

- Сложность масштабирования: каждый новый сервер = повторение рутины

Необходимо было создать унифицированное решение для базовой защиты Linux-хостов с возможностью быстрого развертывания.

---

### Решение

Разработал комплексную Ansible-роль для автоматизации security baseline:

1. UFW Firewall Management

- Декларативное управление правилами входящих/исходящих соединений

- Поддержка политик deny-by-default для критичной инфраструктуры

- Автоматическая синхронизация правил с SSH-портом (предотвращение блокировки)

- Гибкая настройка через переменные (порты, протоколы, комментарии)

2. SSH Hardening

- Отключение root-логина и парольной аутентификации

- Ограничение доступа списком разрешенных пользователей (AllowUsers)

- Поддержка нестандартных портов с автообновлением UFW

- Строгая проверка прав на файлы конфигурации

- Автоматическое резервное копирование конфигов (.bak)

3. Fail2Ban Integration

- Защита от bruteforce-атак с настраиваемыми jail'ами

- Готовые профили для SSH, Nginx, Postfix

- Гибкая конфигурация: bantime, maxretry, findtime

- Поддержка кастомных фильтров и действий

4. Infrastructure as Code

- Полная идемпотентность (безопасный повторный запуск)

- Версионирование через Git

- Документированные переменные с примерами

- Интеграция через Ansible Galaxy и requirements.yml

5. User Management

- Централизованное управление доступом к системе

- Автоматическая синхронизация с SSH AllowUsers

- Контроль разрешенных пользователей для логина

6. Модульная архитектура

tasks/

├── main.yml # Orchestration

├── ufw.yml # Firewall rules

├── ssh.yml # SSH hardening

├── fail2ban.yml # Bruteforce protection

└── users.yml # Access control

7. Safety Features

- Dry-run поддержка (--check --diff)

- Автоматические бэкапы критичных конфигов

- Порядок операций: сначала открыть порт, потом менять SSH

- Защита от самоблокировки

---

### Результат

- ⚡️ Время настройки: с 2-3 часов ручной работы до 3-5 минут автоматического применения роли

- 🎯 100% идемпотентность: безопасное повторное применение без побочных эффектов

- 📦 Универсальность: одна роль для Ubuntu 20.04/22.04 и Debian 10/11

- 🔒 Security baseline применен на 40+ серверах инфраструктуры

- 📊 Стандартизация: единая конфигурация безопасности во всей инфраструктуре

- 🚀 Масштабируемость: новый сервер защищается за 5 минут через простой playbook

- 📝 IaC подход: все изменения версионируются и документируются в Git

- 🛡️ Снижение рисков: автоматизация устранила человеческий фактор при настройке

- 💾 Rollback capability: автоматические бэкапы позволяют быстро откатить изменения

- 🔄 CI/CD готовность: роль интегрируется в пайплайны провижининга

Примененные практики безопасности:

- ✅ Отключение root-логина через SSH

- ✅ Только SSH-ключи, пароли запрещены

- ✅ Whitelist пользователей для SSH

- ✅ Минимизация открытых портов (deny by default)

- ✅ Защита от bruteforce (Fail2Ban)

- ✅ Информативный MOTD для администраторов

CI/CD & IaC¶

📂 Кейс: 🚀 CI/CD для корпоративного приложения

Задача

Настроить полный цикл автоматической разработки и развертывания внутреннего приложения крупной организации с доставкой на Kubernetes кластер и распространением SSL-сертификатов на все рабочие станции.

Что сделано

Автоматизированный пайплайн:

- Сборка → Тесты → Доставка в Registry → Деплой в Kubernetes

- От коммита до продакшена без ручных действий

- Версионирование и откат на предыдущие версии

Отказоустойчивая инфраструктура:

- Kubernetes кластер (мастер + worker ноды)

- HAProxy балансировщик с автопереключением при сбоях

- Health-check мониторинг всех узлов

Безопасность и сертификаты:

- Генерация самоподписанных SSL-сертификатов

- Автоматическое распространение через Ansible

- Установка на Linux (серверы) и Windows (рабочие станции) через GPO

Контейнеризация:

- Docker образы с Nginx

- Helm charts для управления Kubernetes

- Собственный Container Registry

Результат

✅ Полная автоматизация – время деплоя с часов до 5 минут

✅ Zero downtime – обновления без остановки сервиса

✅ Безопасность – HTTPS на всех уровнях с централизованным управлением

✅ Масштабируемость – простое добавление новых узлов

✅ Прозрачность – визуализация каждого этапа в GitLab

Технологии

GitLab CI/CD • Docker • Kubernetes (RKE2) • Helm • HAProxy • Ansible • OpenSSL • WinRM

---

Особенность: Решение для закрытой корпоративной среды без доступа в интернет – собственный Registry, PKI-инфраструктура, поддержка гетерогенной среды Windows/Linux.

🎥 Смотреть мастер-класс на YouTube

💡 Soft Skills¶

- Коммуникация и наставничество

- Стратегическое планирование

- Самоорганизация

- Адаптивность

🛠 Hard Skills¶

- Инфраструктура: Ansible, Puppet, Windows GPO

- Виртуализация и контейнеризация: KVM, Docker, Kubernetes

- DevOps: GitLab, Vagrant, Terraform

- Мониторинг: Zabbix, OpenTelemetry, Prometheus, Loki, Tempo, Grafana

- Безопасность: аудит, реагирование, средства защиты

- Программирование: Python (FastAPI, Django)

- Full-stack: HTML, CSS, JS, SQLite, PostgreSQL, Redis

- Организация сред: Dev/QA/Prod кластеры и изолированные окружения

🎓 Преимущества¶

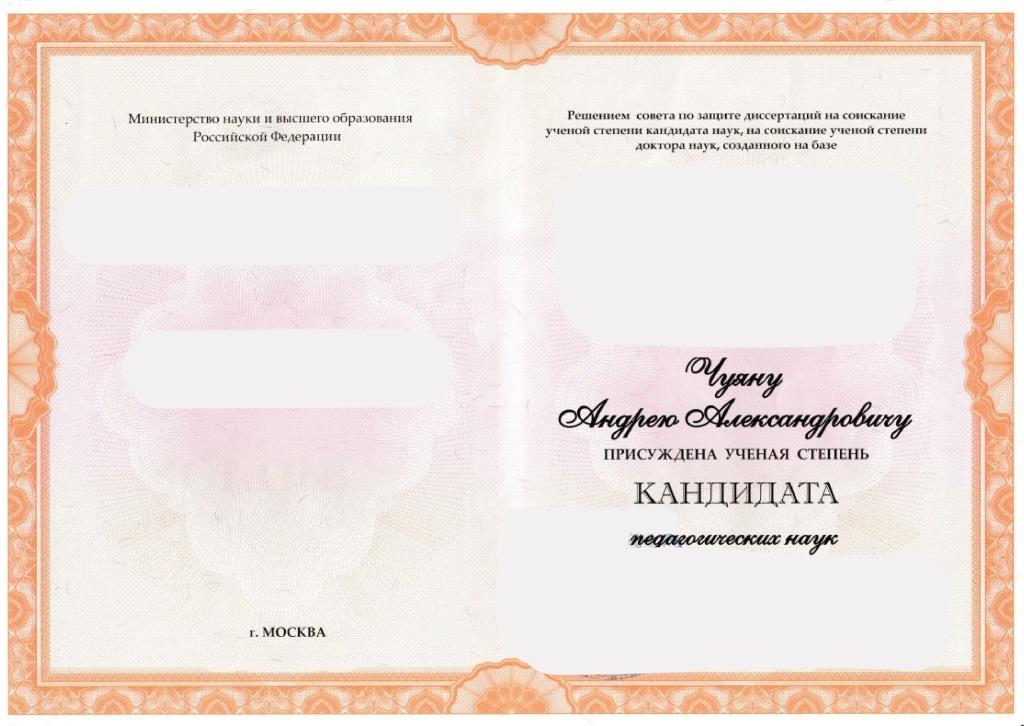

- Учёная степень и технические патенты

- Сертификат преподавателя высшей школы

- Публичная деятельность: статьи, курсы, вебинары, интервью

📣 Публикации и ресурсы¶

Мои ресурсы:

- Telegram: https://t.me/IT_Chuyana

- Habr: https://habr.com/ru/users/andrey_chuyan/

- YouTube: https://www.youtube.com/@AndreChuyan

Мои проекты:

- Debug Skills — практические мини-курсы по IT: https://debugskills.ru/

- Debug Camp — перезагрузочный кемп для IT-специалистов: https://chuyana.ru/projects/debug_camp/

Образовательные программы:

- Курс «Системный администратор»: https://levelp.ru/courses/devops-system-engineering-courses/kurs-system-administrator/

- Курс «Ansible в системном администрировании»: https://levelp.ru/courses/devops-system-engineering-courses/course-ansible-v-sistemnom-administrirovanii/

- Курс Администрирование Linux. Углублённый курс :https://levelp.ru/courses/devops-system-engineering-courses/kurs-administrirovanie-linux-uglublyennyy-kurs/

Интервью на Модном радио, программа "Да там все просто!":

Вебинар по OpenTelemetry в рамках проекта MENTOR IN TECH (январь 2025):

📇 Дипломы и сертификаты¶

🤝 Формат сотрудничества¶

📋 Варианты сотрудничества:¶

💼 Консалтинг

Аудит инфраструктуры, стратегия автоматизации

🛠️ Внедрение

Настройка мониторинга, CI/CD, безопасности

🎓 Обучение

Менторинг, тренинги, мастер-классы

🚀 Сопровождение

Поддержка инфраструктуры, оптимизация

🚀 Как начать работу:¶

- Напишите в Telegram — обсудим задачу

- Или заполните форму ниже — выберите удобное время

- Получите ответ в течение 24 часов — начнем работу

Отзывы клиентов

Отзывы от компаний и студентов. Читайте отзывы →

© Andrey Chuyan, 2026